Qué es un Firewall UTM y por qué tu empresa lo necesita

- Un Firewall UTM es una solución integral de seguridad que presenta desde funciones antivirus y anti-phishing, hasta complejos sistemas de detección de intrusiones de red.

En la actualidad, cada vez más PYMES se convirtieron en los principales blancos de ataque de amenazas cibernéticas sofisticadas y enormemente dañinas. Por lo tanto, contar con una sistemas de seguridad para proteger la información crítica del negocio es fundamental en los entornos empresariales.

En este contexto, cada vez más empresas empiezan a adoptar soluciones UTM (Unified Threat Management) que se presentan como productos accesibles y de fácil implementación.

En este artículo te explicamos qué es un Firewall UTM y de qué manera esta tecnología ayuda a las empresas a proteger su información de manera centralizada.

¿Qué es el Firewall UTM?

El término Firewall UTM (o Gestión Unificada de Amenazas, como se lo conoce en español) hace referencia a una solución capaz de ejecutar diversas funciones de seguridad.

Entre las principales, se encuentran:

- Antivirus.

- Cortafuegos o Firewall.

- Sistemas de detección y prevención de intrusiones “IDS/IPS”.

- Anti phishing

- Antispam.

- Gestión de VPN (Redes privadas virtuales).

- Protección de redes Wifi.

- Filtrado de contenido.

El aspecto más atractivo de una solución Firewall UTM es la sencillez y practicidad que ofrece a la hora de administrar. Antes, las empresas debían utilizar productos y servicios diferentes para cada tarea de seguridad. El Firewall UTM permite reunir las principales funciones de seguridad en una sola solución y ejecutar todas ellas desde una única consola.

En los últimos años, las soluciones de Gestión Unificada de Amenazas ganaron terreno en el sector de Pequeñas y Medianas Empresas. Esto se debió principalmente a dos razones:

Por un lado, aparecieron amenazas mixtas que combinan varios tipos de malware y se dirigen de forma simultánea a distintas partes de la red corporativa, haciendo más difícil la tarea de los administradores de red y el equipo de soporte.

Y, por otro, comenzaron a ser soluciones más atractivas para los departamentos de Administración y Finanzas.

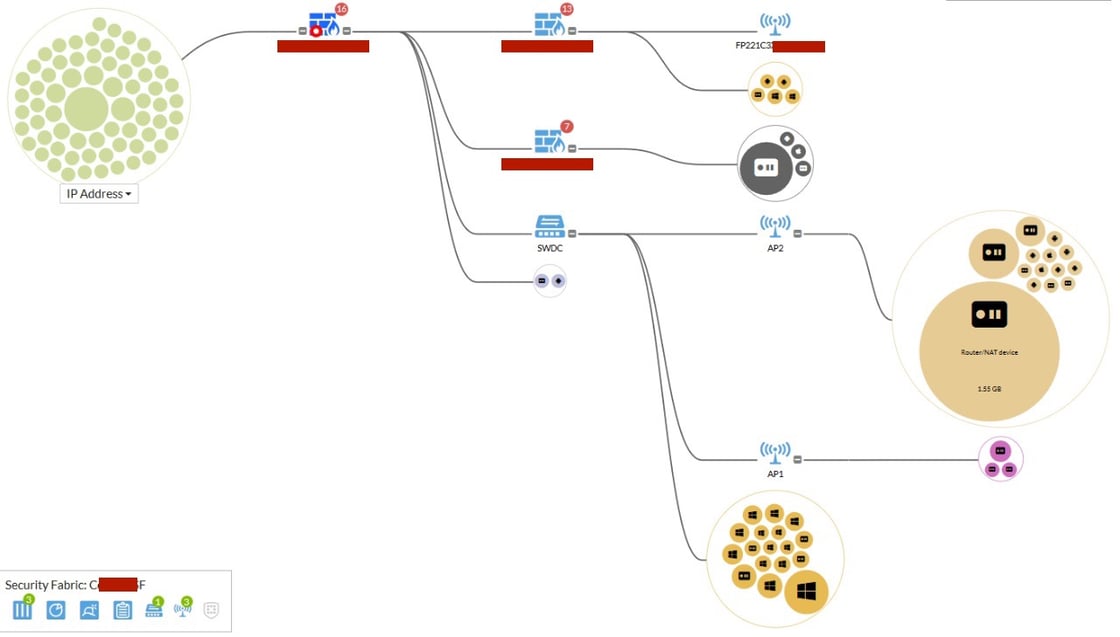

En este sentido, las soluciones UTM facilitan la tarea de combatir amenazas de seguridad complejas desde un único punto de defensa y a través de una sola consola.

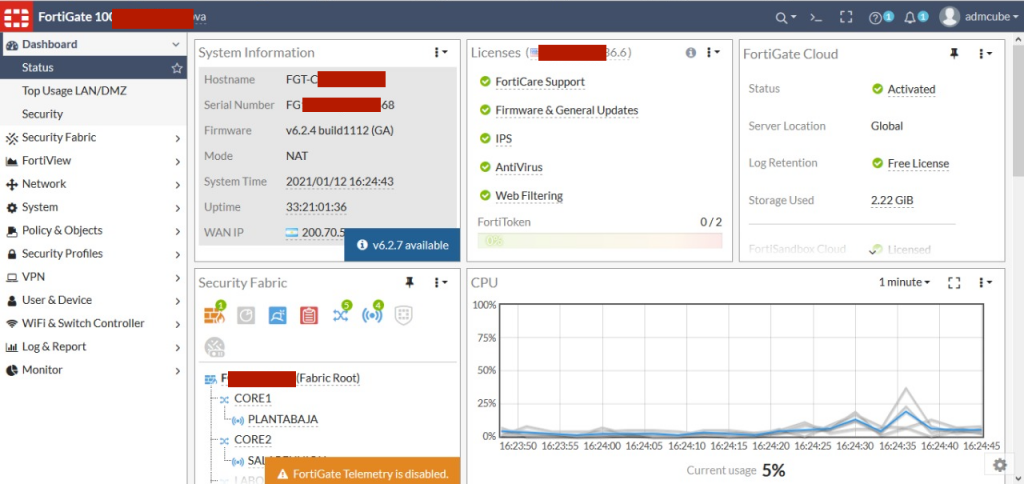

Vista de la consola de Firewall UTM de Fortinet, uno de nuestros partners oficiales.

Por qué contratar un UTM firewall para tu empresa

Con el paso de los años, los ataques y amenazas en las redes, así como su sofisticación y gravedad aumentaron drásticamente

Los Firewall UTM están programados para crear un sistema de blindaje ante amenazas cibernéticas de distinta naturaleza, tales como virus, troyanos, spam, spyware, correos basura, accesos no autorizados o robos de contraseñas.

Un sistema UTM representa un claro progreso en la protección de redes de negocios y la infraestructura de seguridad de una empresa. Las soluciones de Firewall UTM permiten centralizar la gestión de seguridad y reducir la sobrecarga en la administración de la seguridad empresarial.

¿Cómo funciona un Firewall UTM?

La tecnología UTM ofrece un modelo de seguridad perimetral, es decir que protege la comunicación entre Internet y los dispositivos de la red interna de la organización.

El trabajo principal del Firewall UTM es inspeccionar el tráfico de información que se transmite desde y hacia Internet.

Generalmente, esta inspección se hace de dos modos:

-

Modo transparente:

Identifica y bloquea las amenazas en tiempo real mediante el uso de patrones maliciosos. Esta forma de inspección requiere de una menor capacidad de procesamiento, por lo que el efecto en la performance y las comunicaciones es apenas perceptible para el usuario.

-

Modo proxy:

-

El modo proxy analiza el tráfico de manera similar al modo transparente. Sin embargo, una vez recibida la información, este modo realiza un segundo análisis, en donde al detectar una amenaza, esta podrá ser eliminada o reemplazada por un mensaje de advertencia. Este modo ofrece un número de detecciones mayor y requiere de una mayor capacidad de procesamiento.

Los equipos de IT se enfrentan constantemente al desafío de proteger los sistemas empresariales y garantizar la continuidad de negocios contra amenazas sofisticadas contando con presupuestos y recursos limitados.

Tener soluciones de seguridad separadas no facilita esta tarea. Los costos aumentan y la administración de múltiples sistemas se torna compleja.

Un sistema UTM proporciona una respuesta efectiva ante estos desafíos, dado que:

- -Protege la red de virus, malware o archivos adjuntos maliciosos al escanear los datos entrantes mediante la inspección profunda de paquetes.

- -Previene los ataques antes de que ingresen a la red inspeccionando los encabezados de los paquetes.

- -Evita el acceso a sitios web no deseados mediante la instalación de filtrado web mejorado.

- -Proporciona la capacidad de actualizarse automáticamente con las últimas actualizaciones de seguridad, definiciones de antivirus y nuevas funciones, de modo que se requiere una intervención manual mínima más allá de la configuración inicial.

- -Permite a los administradores gestionar una amplia gama de funciones de seguridad desde una única consola manteniendo siempre una visión global.

Ventajas y desventajas de una Gestión Unificada de Amenazas

Aunque los Firewall UTM resuelven una gran variedad de problemas de seguridad y cuentan con grandes beneficios para las organizaciones, no están exentos de algunas desventajas.

Ventajas

- Gran flexibilidad y practicidad para gestionar la seguridad de redes

- Bajo costo de implementación y reducción de costos a futuro, por medio de la incorporación de tecnologías como SD-WAN

- Reducción significativa en la complejidad de la gestión de seguridad

- Integración Completa entre diferentes soluciones.

Desventajas

- Único punto de defensa

- Posibles problemas de rendimiento

- Algunos servicios requieren suscripción

La principal desventaja de los Firewall UTM es que estos productos poseen un único punto de defensa. Por lo tanto, si un ataque logra vulnerar el sistema, el resto de las barreras también falla.

Por este motivo, muchas organizaciones optan por complementar sus dispositivos UTM con un segundo perímetro basado en software para detener cualquier malware que logre superar el Firewall UTM.

¿Necesito contar con personal técnico especializado para administrar un firewall?

Para poder implementar y gestionar una solución UTM es fundamental contar con personal capacitado en redes y seguridad informática.

Tras su instalación, es necesario hacer un monitoreo constante, controlar los registros y adaptar la solución en función de las necesidades que surgen en cada momento.

A diferencia de otros dispositivos, un Firewall UTM requiere de una gestión y una vigilancia permanente, por lo que contar con personal IT capacitado es un requisito esencial.

Tengo una PYME, ¿necesito un Firewall?

Hoy en día, todas las empresas, independientemente de su tamaño, necesitan protegerse de las amenazas cibernéticas.

Sin embargo, es importante entender qué tipo de protección necesita su negocio, de acuerdo a su contexto particular y sus necesidades.

En CUBE contamos con servicios de asesoramiento especializado y consultoría IT para PyMES. Podemos evaluar tus instalaciones tecnológicas y realizar un diagnóstico detallado de tu infraestructura de seguridad para identificar la solución que mejor se adapte a tus necesidades de negocio.

Estás evaluando adquirir un Firewall UTM, podemos asesorarte.