Todos los días decenas de miles de PYMES son blanco de ataques cibernéticos sofisticados y dañinos. Para los departamentos de IT es indispensable contar con sistemas de seguridad capaces de proteger la información crítica del negocio. En este contexto, muchas empresas comienzan a adoptar soluciones UTM (Unified Threat Management) que se presentan como productos accesibles y de fácil implementación.

En este artículo te explicamos de qué manera los Firewalls UTM ayudan al área de IT a proteger la información y las aplicaciones críticas de manera centralizada y cuáles son las mejores prácticas a la hora de implementar esta solución de seguridad.

Los equipos de IT se enfrentan constantemente al desafío de proteger los sistemas y garantizar la continuidad de negocios contra amenazas sofisticadas y siempre cambiantes y no siempre cuentan con presupuestos abultados. Frente a esta tarea, tener soluciones de seguridad independientes y aisladas una de otra no ayuda: los costos aumentan y la administración de múltiples sistemas se torna compleja.

¿Por qué es tendencia el Firewall UTM?

Un Firewall UTM es una solución capaz de ejecutar diversas funciones de seguridad de forma centralizada. Entre las principales, se encuentran:

Uno de los aspectos más atractivos de una solución Firewall UTM es que reúne las principales funciones de seguridad que un departamento de IT necesita en una sola solución integrada y que se ejecuta desde una única consola.

Los Firewall UTM crean un sistema de blindaje ante amenazas cibernéticas de distinta naturaleza, tales como virus, troyanos, spam, spyware, correos basura, accesos no autorizados, ransomware o robos de contraseñas. Se trata de un sistema que representa un claro progreso en la protección de las redes y la infraestructura de seguridad de una empresa.

Quizás te interese seguir profundizando sobre estos temas:

Características principales de un Firewall UTM

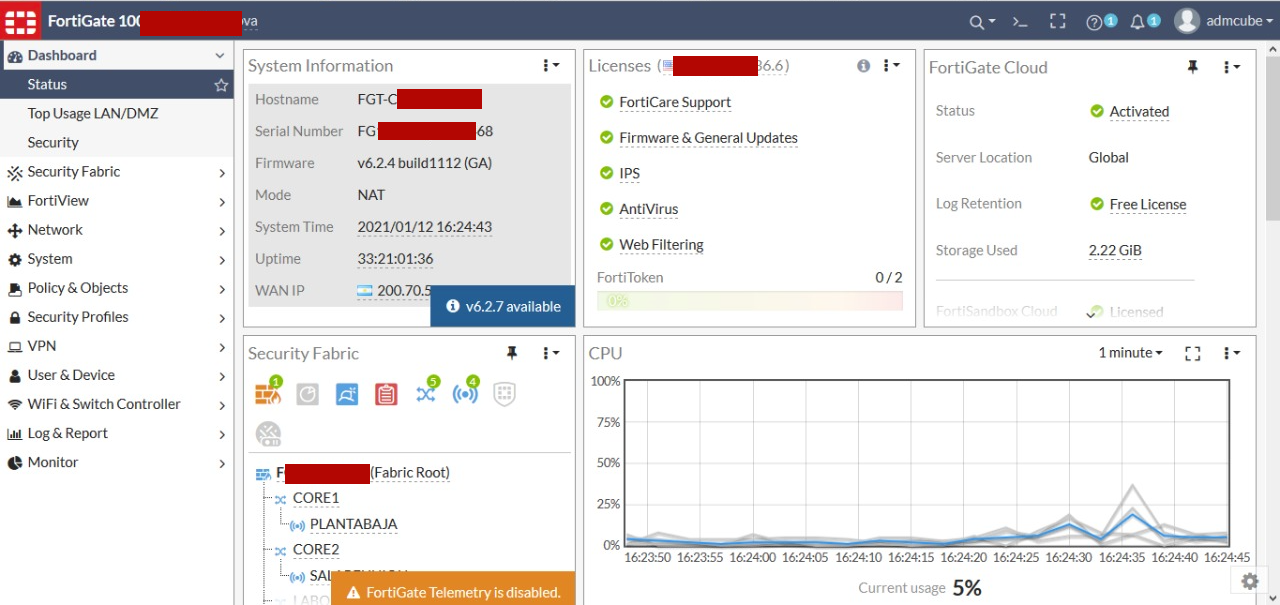

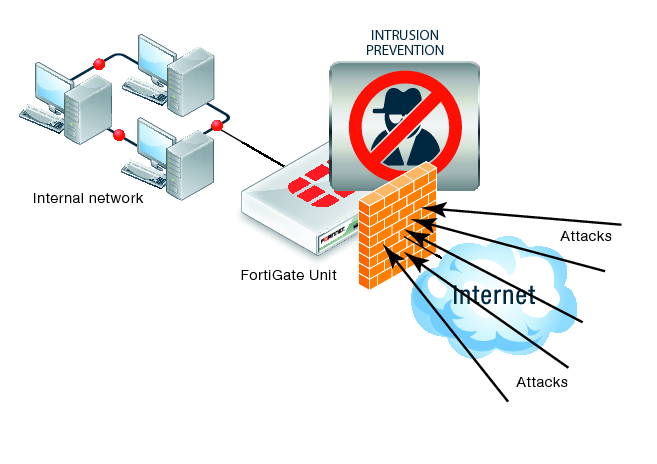

La tecnología UTM ofrece un modelo de seguridad perimetral, protegiendo la comunicación entre Internet y los dispositivos de la red interna de la organización. El trabajo principal del Firewall UTM es inspeccionar el tráfico de información que se transmite desde y hacia Internet.

Generalmente, esta inspección se hace de dos modos:

-

Modo transparente: identifica y bloquea las amenazas en tiempo real mediante el uso de patrones maliciosos. Esta forma de inspección requiere de una menor capacidad de procesamiento, por lo que el efecto en la performance y las comunicaciones es apenas perceptible para el usuario.

-

Modo proxy: el modo proxy analiza el tráfico de manera similar al modo transparente. Sin embargo, una vez recibida la información, este modo realiza un segundo análisis, y ante una amenaza, ésta podrá ser eliminada o reemplazada por un mensaje de advertencia. Este modo ofrece un número de detecciones mayor y requiere de una mayor capacidad de procesamiento.

Un sistema UTM proporciona una respuesta efectiva ante estos desafíos, dado que:

-

Protege la red de virus, malware o archivos adjuntos maliciosos al escanear los datos entrantes mediante la inspección profunda de paquetes.

-

Previene los ataques antes de que ingresen a la red inspeccionando los encabezados de los paquetes.

-

Evita el acceso a sitios web no deseados mediante la instalación de filtrado web mejorado.

-

Proporciona la capacidad de actualizarse automáticamente con las últimas actualizaciones de seguridad, definiciones de antivirus y nuevas funciones, de modo que se requiere una intervención manual mínima más allá de la configuración inicial.

-

Permite a los administradores gestionar una amplia gama de funciones de seguridad desde una única consola manteniendo siempre una visión global.

Te puede interesar:

Security Fabric: ¿cómo puede beneficiar a tu empresa?

Firewall UTM: implementación y buenas prácticas

Al decidir implementar y utilizar un Firewall UTM es recomedable que la empresa tenga en cuenta las siguientes buenas prácticas:

-

Establecer una política de seguridad por defecto: para determinar la acción que se tomará si un paquete o tráfico en particular cruza el firewall sin tener una regla que prediga su comportamiento. Una política restrictiva asume como regla que todo será bloqueado, excepto lo contemplado en las reglas de permisos. Por el contrario, una política permisiva permite absolutamente todo excepto lo configurado en las reglas de bloqueo.

-

Asegurar un “no repudio” en accesos internos o externos: En cualquier sistema de seguridad es importante trabajar con autenticación o identificación única de usuarios centralizada para garantizar que el acceso a Internet, tanto desde adentro como afuera de la red local, esté debidamente autenticado. Esto garantiza una mayor seguridad y trazabilidad, así como un mejor seguimiento del uso y el cumplimiento de la política de seguridad de la empresa.

-

Crear un proceso de gestión de cambios en el firewall: garantizar la calidad y el cumplimiento de lo que se ha implementado a lo largo del tiempo es uno de los desafíos más grandes en la seguridad informática. Por lo tanto, es fundamental crear un proceso básico de gestión de cambios. Esto asegurará que cualquier necesidad de cambios en la política de seguridad, deba pasar por un análisis básico de viabilidad y riesgo. Cada cambio, a su vez, genera una actualización en la documentación.

-

Realizar un seguimiento del comportamiento de la red y actualizar políticas de acceso: las políticas de acceso no deben ser inmutables, especialmente al comienzo de su implementación y alineación con el cortafuegos. Lo importante es tener un proceso definido de seguimiento de la utilización de la red y los incidentes de seguridad, actualizando las políticas de acceso según la necesidad y equilibrando los objetivos de seguridad con el requerimiento del negocio.

Si la empresa tiene un equipo de seguridad dedicado, mejor aún. Este debería ser un proceso diario a través de un SOC/SIEM. Si no es así, es importante crear procesos para un seguimiento regular. Si la solución lo permite, recibir informes y alertas por correo electrónico debería ser suficiente para hacer un seguimiento detallado del entorno.

-

Contar con personal capacitado para gestionar su firewall UTM: para poder implementar y gestionar una solución UTM es fundamental contar con personal capacitado en redes y seguridad informática. Tras su instalación es necesario hacer un monitoreo constante, controlar los registros y adaptar la solución en función de los requerimientos específicos. Debido a que un Firewall UTM requiere de una gestión y una vigilancia permanente, contar con personal IT capacitado es un requisito esencial.

Las decisiones no tomadas a tiempo en materia de seguridad pueden resultar en pérdidas millonarias que involucran ganancias, clientes y reputación del negocio.

En CUBE contamos con servicios de asesoramiento especializado sobre seguridad IT para PyMES. Realizamos un diagnóstico detallado de tu infraestructura de seguridad para identificar la solución que mejor se adapte a las necesidades de negocio y ofrecerte un amplio rango de soluciones en base a tu infraestructura actual, recursos y presupuesto.

Hablemos, antes de que sea tarde.